吃透 MCP 认证授权:OAuth 2.1+PKCE 实战指南(附 Python 验证代码)

摘要:本文深入解析MCP认证授权机制,重点介绍OAuth 2.1+PKCE的安全方案。MCP采用三角色架构(宿主应用、客户端、服务器),通过OAuth 2.1实现安全认证,相比API密钥具有权限精准、可撤销等优势。文章详细拆解了授权流程,并强调PKCE对公网客户端的安全保护作用。此外,还介绍了元数据发现机制,使客户端能自动适配服务器安全规则。最后提供Python验证代码,帮助开发者快速实现安全可靠

吃透 MCP 认证授权:OAuth 2.1+PKCE 实战指南(附 Python 验证代码)

随着 AI 智能体的能力日益强大,借助 MCP 服务器可接入更多系统------小到处理退款审批,大到部署代码构建,这些操作都离不开安全保障。开发者必须明确:谁在发起请求、对方有权执行哪些操作,以及如何在突发情况下快速关闭访问权限。此时,认证与授权不再是开发 checklist 上的"可选项",而是整个系统设计的核心。

本文将详细拆解 MCP 的认证授权机制,从架构基础到实战落地,带开发者吃透 OAuth 2.1+PKCE 的集成方案、元数据发现、动态客户端注册、JWT 验证和 RBAC 权限控制,最终打造出既安全又易用的 MCP 服务。

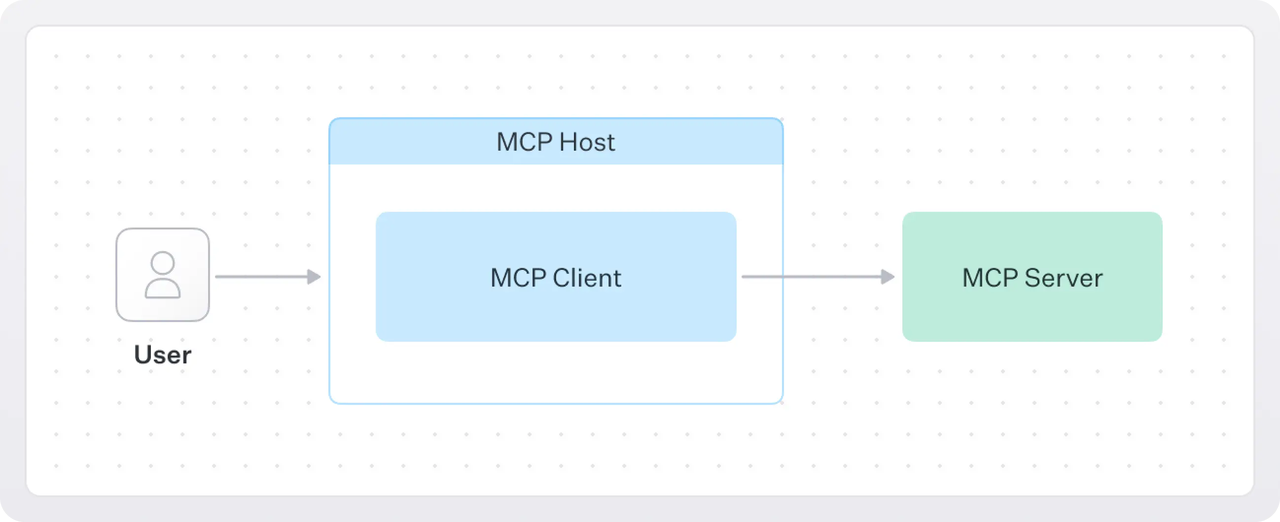

一、MCP 架构入门:先搞懂这三个核心角色

要理解 MCP 的认证逻辑,首先得理清它的通信架构------核心就是三个角色的配合,设计简单但分工明确:

- 宿主应用(Host):带 AI 能力的终端应用,比如 Claude Desktop、Cursor 这类工具,用户直接与它交互。一个宿主应用会运行一个或多个 MCP 客户端。

- 客户端(Client):在宿主应用侧处理 MCP 协议,与 MCP 服务器维持专属连接,而且每个客户端只会直接对接一个 MCP 服务器。

- 服务器(Server):业务逻辑的核心载体,所有计算、数据查询、外部操作触发都在这里完成。

关键规则:客户端和服务器之间的每一次请求,都必须经过认证和授权------认证解决"谁在请求",授权解决"请求者能做什么"。这种一对一的连接设计,让每个服务器都能独立执行自身的策略和令牌验证,不用操心多客户端共享会话或身份的问题,配置、状态管理和日志记录也能做到精准可控。

二、MCP 认证的进化:从"能连"到"安全连"

早期的 MCP 更关注连接结构,比如定义服务器如何暴露工具、处理提示词。但随着开发者开始用 MCP 打通 AI 系统与生产环境 API,一个绕不开的问题出现了:如何安全地管理身份和访问权限?

于是,MCP 选择了 OAuth 2.1------这个早已支撑起现代 Web 安全的协议(从登录流程到 API 令牌管理都在用),让开发者不用从零发明新方案,而是复用熟悉的技术模式。MCP 在 OAuth 的基础上,定义了客户端发现授权服务器、请求令牌、验证权限的标准流程,最终形成了一套跨环境通用、安全且可审计的系统。

更灵活的是,开发者可以根据场景选择认证方式:通过 WorkOS 这类服务商实现企业级 SSO 登录、用静态 API 密钥做系统级访问,或者委托第三方授权服务器,MCP 会提供统一的处理方式,同时守住安全边界。

三、MCP 的两种认证模式:API 密钥 vs OAuth 2.1

MCP 服务器的认证主要分两种方式,各有适用场景,开发者按需选择即可:

1. API 密钥:适合简单场景的"快速方案"

很多 MCP 服务器刚起步时会用 API 密钥认证,这种方式简单直接,本地部署、快速原型开发或 Demo 演示时用着很方便。但在生产环境中,它的风险可不小:

- 权限无限制:拿到密钥就能使用服务器的所有功能,没法精准限制操作范围。

- 轮换麻烦:一旦密钥泄露,所有用到该密钥的地方都要替换,容易导致集成中断、服务 downtime。

- 无过期和追溯性:API 密钥通常永久有效,而且没法绑定到具体用户或设备,审计和事故响应时特别被动。

所以 API 密钥更适合临时场景,不能作为生产环境的长期解决方案。

2. OAuth 2.1:生产环境的"标准方案"

对于大多数生产场景,OAuth 2.1 是 MCP 认证的推荐标准。它用"带范围、有过期时间的令牌"替代静态密钥,令牌由可信的授权服务器颁发,优势很明显:

- 权限精准:每个客户端或用户只分配所需的特定权限(即"范围")。

- 可撤销易管理:令牌会自动过期,而且撤销时不会影响其他客户端。

- 可审计:每个令牌都绑定唯一的客户端身份,操作轨迹清晰可查。

具体场景适配:

- 无用户参与的机器间通信:用 OAuth 客户端凭证流,获取安全可撤销的服务访问令牌。

- 有用户参与的场景:优先用带 PKCE 的授权码流或设备流。

这种模式安全性更强,也更适合企业级部署,能让 MCP 服务器精准控制"谁能访问、能访问什么、访问有效期多久"。

四、MCP 的核心 OAuth 流程:一步步看懂授权逻辑

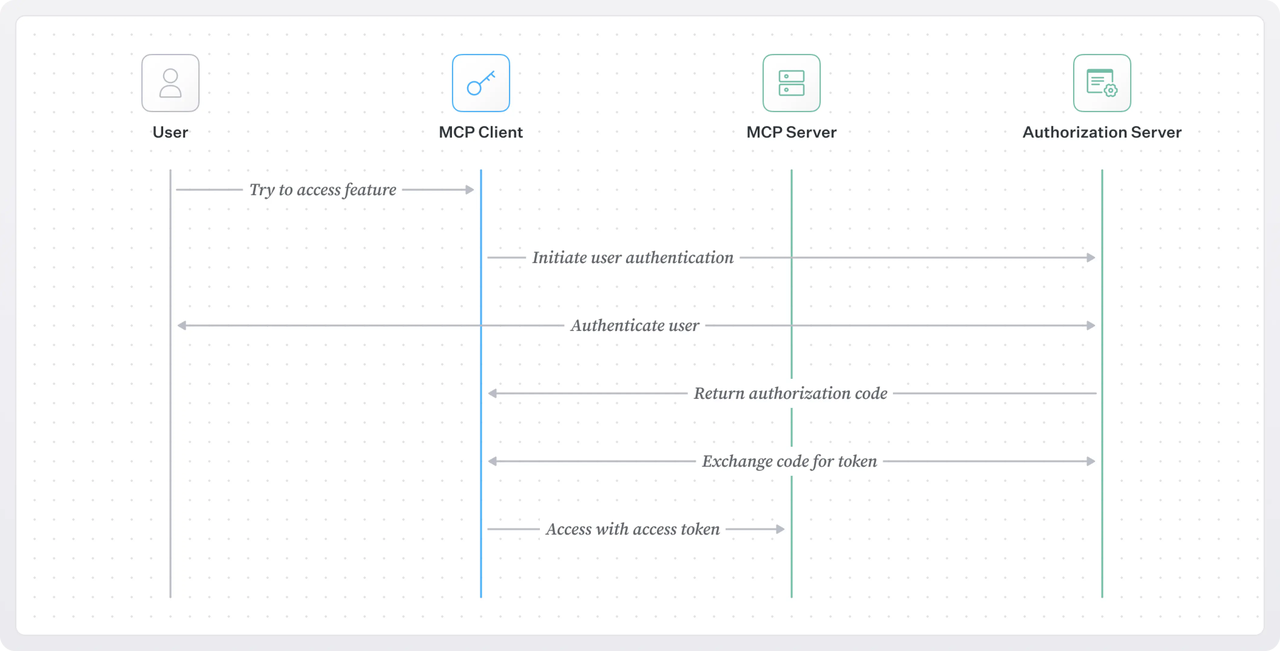

MCP 授权的核心是标准的 OAuth 2.1 流程,通常涉及三个角色:MCP 客户端(比如本地 LLM 应用 Claude Desktop)、OAuth 服务器(比如 WorkOS)、MCP 服务器(比如处理 GitHub 议题的服务、Playwright UI 测试服务)。

完整流程拆解(以"创建 GitHub 议题"为例):

- 用户通过 MCP 客户端,尝试访问需要对接 MCP 服务器的功能(比如创建 GitHub 议题)。

- 客户端打开浏览器,将用户重定向到 OAuth 服务器(比如 WorkOS)。

- 用户完成登录,并授权客户端访问自己的账户。

- OAuth 服务器向客户端返回一个授权码。

- 客户端用这个授权码,换取访问令牌(Access Token)。

- 客户端携带访问令牌,向 MCP 服务器发起请求。

这里的关键是:OAuth 令牌是"委托式、有时间限制"的权限凭证。和 API 密钥的"全量永久访问"不同,它可以过期、可撤销,还能限定具体操作(比如只允许"读取消息"“写入文件”)。

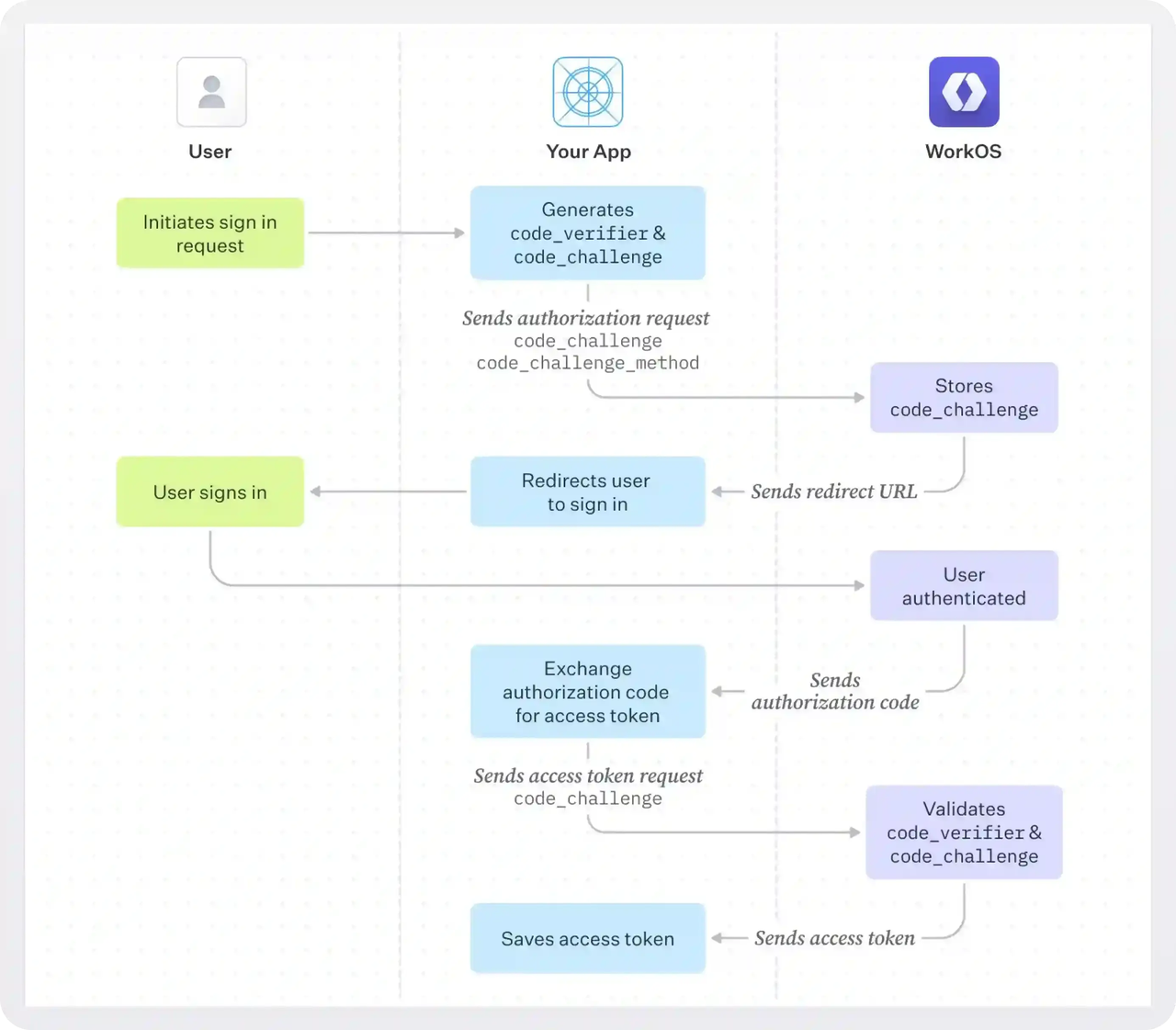

五、用 PKCE 保护公网客户端:不用密钥也能安全认证

上面说的授权码流,有个容易被忽略的细节:客户端用授权码换令牌时,原本需要提交"客户端密钥"------这个密钥只有 OAuth 服务器和客户端知道,用来证明客户端的身份,防止授权码被拦截盗用。

但问题来了:大多数 MCP 客户端是"公网客户端"(比如桌面应用、移动端应用),没法安全存储密钥------一旦打包在应用里,就有可能被提取出来。这时候,PKCE(授权码交换证明密钥,RFC 7636)就派上用场了,完美解决了公网客户端的安全认证问题。

PKCE 的核心逻辑很简单:

- 客户端发起授权流程时,生成一个随机字符串(称为"代码验证器"),并对其进行哈希处理,得到"代码挑战"。

- 客户端在初始的授权请求中,将"代码挑战"发送给 OAuth 服务器。

- 后续用授权码换令牌时,客户端必须提交原始的"代码验证器"。

这样一来,就算攻击者拦截了授权码,没有"代码验证器"也没法完成令牌交换。如今 PKCE 已成为所有公网客户端的标准方案,而且在 OAuth 2.1 中,无论是公网客户端还是机密客户端(比如服务器端应用),都要求启用 PKCE------确保整个流程在公网环境中也能安全进行,不用依赖易泄露的密钥。

六、元数据发现:让客户端"自动读懂"服务器的安全规则

客户端知道 MCP 服务器的 URL 后,还需要搞清楚:服务器接受哪种令牌格式?信任哪些授权服务器?有哪些可用的权限范围?

如果手动配置这些信息,不仅麻烦还容易出错。MCP 采用了标准化的元数据发现方案,让服务器主动暴露这些配置,客户端自动读取适配。

1. 受保护资源元数据(MCP 服务器的"安全指南")

MCP 服务器会在一个固定的 URL 上,发布机器可读的元数据文档(遵循 RFC 9728):

/.well-known/oauth-protected-resource

当客户端未携带凭证发起请求时,服务器会返回 401 未授权响应,并在 WWW-Authenticate 头中指向这个元数据 URL。

示例元数据:

{

"resource": "https://api.example.com/mcp",

"authorization_servers": ["https://auth.example.com"],

"bearer_methods_supported": ["header"],

"jwks_uri": "https://api.example.com/.well-known/jwks.json"

}

这份文档会告诉客户端:服务器的资源标识、信任的授权服务器列表、支持的令牌携带方式(比如通过请求头)、以及获取签名密钥的地址(jwks_uri)------原本需要手动配置的内容,现在客户端能自动发现并适配。

2. 授权服务器元数据(OAuth 服务器的"通信手册")

客户端知道要对接哪个授权服务器后,还需要了解它的通信规则。授权服务器会通过另一个固定 URL 发布元数据(遵循 RFC 8414):

/.well-known/oauth-authorization-server

文档中包含登录 URL、令牌端点、支持的权限范围、授权类型、PKCE 方法等关键信息。

示例元数据:

{

"issuer": "https://auth.example.com",

"authorization_endpoint": "https://auth.example.com/oauth/authorize",

"token_endpoint": "https://auth.example.com/oauth/token",

"registration_endpoint": "https://auth.example.com/oauth/register",

"jwks_uri": "https://auth.example.com/.well-known/jwks.json",

"code_challenge_methods_supported": ["S256"],

"grant_types_supported": ["authorization_code", "refresh_token"],

"scopes_supported": ["read:files"],

"token_endpoint_auth_methods_supported": ["none"]

}

有了这份文档,客户端就不用为每个授权服务器手动写配置,能自动适配新环境------这对 MCP 来说特别重要,毕竟用户可能会对接几十个不同的服务。

值得一提的是,OAuth 服务器和 MCP 服务器可以是分开的。开发者可以用 WorkOS、Okta 这类成熟的身份提供商处理登录逻辑,而 MCP 服务器专注于自身的业务逻辑,不用重复造轮子。

七、动态客户端注册:让客户端"自助入职"

传统的 OAuth 客户端需要管理员在授权服务器上手动注册,这在 MCP 生态中根本不现实------新的 MCP 服务器和客户端可能随时出现,手动注册完全跟不上节奏。

RFC 7591 定义的"动态客户端注册"解决了这个问题:客户端可以自行完成注册,不用人工干预。

具体流程很简单:

- 客户端向授权服务器的 registration_endpoint 发送 POST 请求,带上自身的元数据(比如客户端名称、重定向 URI、支持的授权类型)。

- 示例请求(简化版):

{

"client_name": "我的MCP客户端",

"redirect_uris": ["https://localhost:1234/callback"],

"grant_types": ["authorization_code"],

"token_endpoint_auth_method": "none"

}

- 授权服务器响应一个新的 client_id(如果需要,还会返回客户端密钥)。

这样一来,MCP 生态就实现了"自助式接入"------任何兼容的客户端都能对接任何兼容的服务器,不用手动配置或审批,效率大幅提升。

八、访问令牌验证:这些步骤一个都不能少

MCP 客户端拿到访问令牌后,会在每次请求中把它作为 Bearer 令牌携带。而 MCP 服务器在执行任何操作前,必须先验证令牌的有效性------毕竟 MCP 常对接敏感数据源,一个无效令牌就可能导致未授权访问。

大多数 OAuth 令牌都是 JWT(JSON Web 令牌),由三部分组成:

- 头部(Header):指定令牌类型(JWT)和签名算法(比如 HMAC SHA256、RSA)。

- 载荷(Payload):包含声明(Claims),也就是关于用户或客户端的关键信息。分为标准声明(IANA 注册,比如用户 ID、签发者、过期时间)和自定义声明(比如用户邮箱、头像)。

- 常见标准声明:

- sub:令牌主题(比如用户 ID)。

- iss:令牌签发者(授权服务器地址)。

- aud:令牌的目标接收者(MCP 服务器的资源标识)。

- exp:令牌过期时间。

- 常见标准声明:

- 签名(Signature):验证令牌发送者的身份,确保令牌内容没被篡改。

MCP 服务器验证 JWT 的核心步骤:

- 解析 JWT,提取头部、载荷和签名。

- 签名验证:用元数据中 jwks_uri 获取的公钥,验证令牌签名------确保令牌是可信授权服务器签发的。

- 过期检查:验证 exp(过期时间)和 nbf(生效时间)声明,确保令牌在有效期内。

- 签发者验证:确认 iss 声明与预期的授权服务器 URL 一致。

- 受众验证:检查 aud 声明是否指向当前 MCP 服务器的资源标识。

- 权限范围验证:确认令牌包含请求操作所需的权限范围(比如 read_report)。

下面是 Python 中用 PyJWT 库验证的示例代码:

import jwt

# 私钥和公钥(实际场景中从jwks_uri获取公钥)

private_key = b"-----BEGIN PRIVATE KEY-----\nMIGEAgEAMBAGByqGSM49AgEGBS..."

public_key = b"-----BEGIN PUBLIC KEY-----\nMHYwEAYHKoZIzj0CAQYFK4EEAC..."

# 待验证的令牌

token = "eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzb21lIjoicGF5bG9hZCJ9.4twFt5NiznN84AWoo1d7KO1T_yoc0Z6XOpOVswacPZg"

try:

# 验证令牌:指定算法、开启过期/签发者/受众验证

decoded_token = jwt.decode(

token,

public_key,

algorithms=['RS256'],

options={"verify_exp": True, "verify_iss": True, "verify_aud": True}

)

print("令牌验证通过:", decoded_token)

except jwt.ExpiredSignatureError:

print("错误:令牌已过期")

except jwt.InvalidIssuerError:

print("错误:无效的签发者")

except jwt.InvalidAudienceError:

print("错误:无效的目标受众")

except jwt.InvalidTokenError:

print("错误:令牌无效")

只有完成这一系列验证,服务器才能确认"谁发起的请求、请求是否合法、权限是否足够"。

九、用 RBAC 实现权限控制:让权限管理更清晰

令牌验证解决了"请求是否可信"的问题,但还没解决"请求者是否有权执行操作"------比如客户端已获得"读取财务数据"的授权,但该用户本身是否被允许读取?

这时候就需要 RBAC(基于角色的访问控制)出场了:将角色与 OAuth 权限范围(Scopes)映射,每个角色对应一组具体的操作权限。

举个简单的例子:

| 角色 | 允许的权限范围 | 示例操作 |

| ---------------- | --------------------- | ------------------ |

| 只读者(reader) | read:data | 查看分析数据 |

| 编辑者(editor) | read:data、write:data | 更新内容、修改数据 |

MCP 服务器验证令牌后,会检查令牌中的权限范围,再对照自身的角色策略------只有权限范围与角色匹配,才允许执行对应的操作。这一步是业务逻辑与安全规则的结合,确保即使有合法令牌,客户端也只能在自己的权限边界内操作。

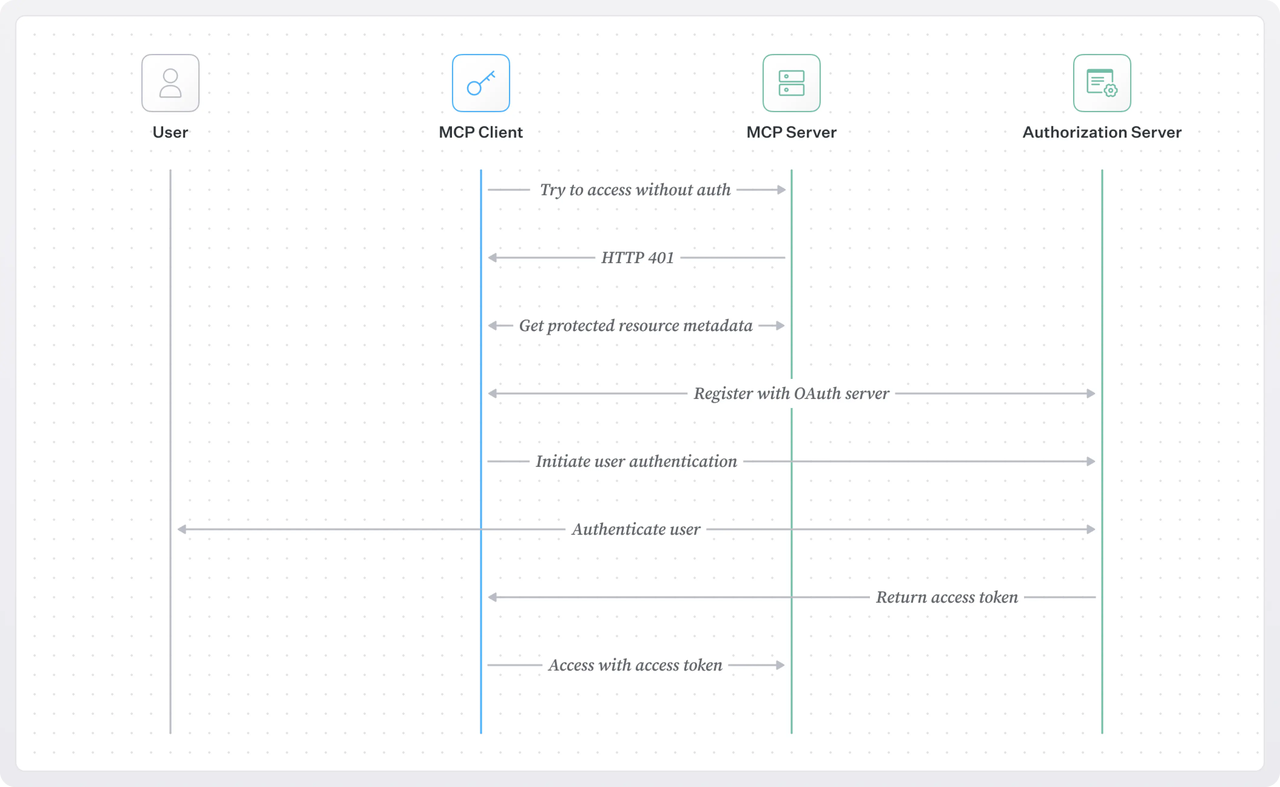

十、MCP 认证授权完整流程:把所有环节串起来

前面讲的各个规范,共同构成了 MCP 的 OAuth 授权体系:

- OAuth 2.1:负责令牌签发和权限范围管理。

- PKCE:保护公网客户端,无需存储密钥。

- RFC 9728:标准化服务器的安全配置暴露方式。

- RFC 8414:定义授权服务器的能力暴露方式。

- RFC 7591:支持大规模动态客户端注册。

完整的授权流程可以总结为 5 步:

- 发现:MCP 客户端发起请求,服务器返回 401,客户端获取受保护资源元数据。

- 注册:客户端(如需)向授权服务器发起动态注册。

- 授权:用户或服务执行 OAuth 2.1 流程(受 PKCE 保护)。

- 令牌使用:客户端携带 Bearer 令牌调用 MCP 服务器,服务器验证令牌的签发者、受众、范围和过期时间。

- 权限执行:MCP 服务器根据授权服务器或自身的策略,强制执行权限范围和角色限制。

这套流程让 MCP 实现了"健壮、可互操作、全自动化发现"的授权系统,无论是用户还是机器访问,都能保证安全。

十一、用 WorkOS 快速集成 MCP OAuth:两种方案任选

开发者可以通过两种方式,将 WorkOS 与 MCP 的 OAuth 流程对接------两种方案都遵循 OAuth 2.1,支持 PKCE 和动态客户端注册,兼容所有合规的 MCP 客户端。

方案 1:自带用户体系(OAuth 桥接模式)

如果已经有自己的应用和用户存储,就用这种模式。WorkOS Connect 作为 OAuth 桥接器:MCP 客户端通过 WorkOS 认证,用户登录你的应用,WorkOS 生成 MCP 客户端可使用的令牌。比如 Mux 就是用这种方式快速上线了 MCP 服务器,不用重新开发认证系统。

- 开发者需要实现:

- 在 MCP 服务器上部署受保护资源元数据。

- 返回 401 响应时,在 WWW-Authenticate 头中指向元数据 URL。

- 用 WorkOS 的 JWKS 验证 JWT。

- WorkOS 负责: 客户端认证流程、授权确认、令牌签发、动态客户端注册,以及在/。well-known/oauth-authorization-server 暴露元数据。

方案 2:用 AuthKit 管理用户(托管模式)

如果不想自己维护用户认证,直接用 AuthKit 托管登录流程:AuthKit 提供完整的 OAuth 流程,客户端通过动态注册自助接入,MCP 服务器只需验证收到的令牌即可。

- 开发者需要实现: 和方案 1 一致(部署元数据、JWT 验证),只需在 authorization_servers 中添加 AuthKit。

- WorkOS 负责: 登录 UI、客户端和用户认证、授权确认、令牌签发、动态客户端注册、令牌 introspection,以及授权服务器元数据端点。

小贴士:mcp.shop 是一个公开的 Demo 商店,用 WorkOS AuthKit 实现了安全防护,开发者可以查看源码,或观看完整的 Demo 视频(包含 OAuth、PKCE 和令牌验证)。

集成关键步骤(实操要点)

- 发现配置:在 MCP 服务器上部署/。well-known/oauth-protected-resource,将 WorkOS/AuthKit 加入 authorization_servers。客户端收到 401 后,会自动启动 OAuth 流程。

- 注册配置:在 WorkOS 控制台启用动态客户端注册,让 MCP 客户端可以自助注册。

- 令牌验证:通过授权服务器的 jwks_uri 验证 JWT,执行操作前必须检查 iss、aud、exp 和所需的权限范围。

- 强制 PKCE:所有公网 MCP 客户端都需使用 PKCE,WorkOS 会在支持的流程中强制执行这一规则。

用 WorkOS RBAC 扩展角色权限

开发者可以通过 WorkOS RBAC,将 OAuth 权限范围映射到内部角色和权限:

- 定义角色(比如 reader、editor)。

- 为用户分配多个角色。

- 支持角色层级:高权限角色自动继承低权限角色的权限。

每个访问令牌都会包含授予的权限范围(scopes),MCP 服务器在令牌验证后,需强制执行这些权限限制。

十二、实战建议:从简单开始,逐步迭代

最后给开发者一些落地建议,不用一开始就追求完美,循序渐进即可:

- 基础配置:先发布/。well-known/oauth-protected-resource,启用动态客户端注册。

- 核心验证:实现 JWT 的 iss、aud、exp 字段验证,确保令牌合法。

- 权限映射:将权限范围与角色绑定,记录权限决策日志。

- 迭代优化:根据实际业务场景,调整权限范围和角色设计。

这样搭建的认证基础,会随着产品一起成长,而不会成为业务扩展的阻碍。

结语

OAuth 2.1 给 MCP 提供了一套实用的安全方案:通过标准化端点实现自动发现、动态注册简化客户端接入、PKCE 保障公网客户端安全、严格的 JWT 验证守住服务器入口,再加上 RBAC 实现精细化权限控制。

无论选择自带用户体系,还是用 AuthKit 托管登录,开发者都能快速打造出"最小权限、可审计、易维护"的 MCP 服务器。按照本文的步骤落地,就能让 MCP 的认证授权既安全又灵活,支撑 AI 服务的规模化发展。

更多推荐

已为社区贡献432条内容

已为社区贡献432条内容

所有评论(0)